因tagDiv插件漏洞,数千个WordPress网站遭到黑客攻击

文章概要:

以下是对文章的三个要点总结:

1. WordPress网站中的tagDiv Composer插件存在跨站脚本(XSS)漏洞,已经被恶意利用。

2. 恶意代码让网站访问者被重定向到各种诈骗网站。

3. 自2017年以来,一个被称为Balada的持续攻击者已经利用该漏洞控制了超过100万个网站。

近日,数千个使用 WordPress 内容管理系统的网站遭到黑客攻击。该攻击者利用了名为 tagDiv Composer 的热门插件中的一个最近修补的漏洞,向网页注入恶意代码。

据了解,存在漏洞的 tagDiv Composer 插件是使用 WordPress 主题 Newspaper 和 Newsmag 必须的组件。这两个主题在 Theme Forest 和 Envato 市场上累计下载量已超过15.5万。该漏洞被追踪为 CVE-2023-3169,属于跨站脚本(XSS)漏洞类型,使攻击者能够向网页注入恶意代码。这一漏洞的严重程度评级为10分制的7.1分。tagDiv Composer4.1版本对其进行了部分修复,4.2版本实现了完整修复。

图源备注:图片由AI生成,图片授权服务商Midjourney

据安全研究人员 Denis Sinegubko 发布的文章,攻击者正在利用该漏洞向网页注入脚本,将访问者重定向到各种诈骗网站。这些重定向链接通常推送假冒技术支持、欺诈彩票中奖信息,以及推送通知骗局,后者通过展示假验证码对话框骗用户订阅推送通知。

Sinegubko 所在的安全公司 Sucuri 自2017年开始跟踪该恶意软件运动,并将其命名为 Balada。Sucuri 估计,在过去6年中,Balada 已成功控制超过100万个网站。

仅上个月,Sucuri 就检测到 Balada 注入代码影响了超过1.7万个网站,几乎是之前一个月的两倍。超过9千个新的感染都是通过利用 CVE-2023-3169漏洞实现的。

Balada 攻击者一直试图获取所入侵网站的持续控制权。最常见的方式是注入可创建管理员权限账户的脚本。如果真正的管理员只删除重定向脚本而保留假冒的管理员账户,攻击者就可以利用管理权限再次添加恶意重定向脚本。

使用 WordPress 主题 Newspaper 或 Newsmag 的网站管理员应仔细检查自己的网站和事件日志,寻找感染的迹象。正如前文所述,Balada 攻击者试图获取对入侵网站的持续访问权限。除删除添加的恶意脚本外,还有必要检查后门代码和任何管理员账户的添加情况。

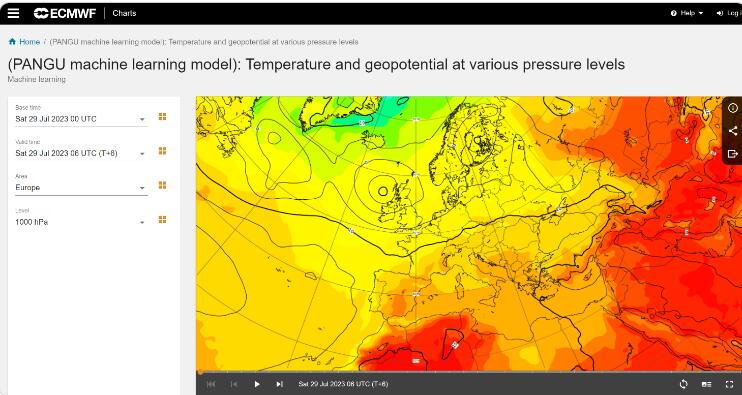

华为云盘古气象大模型正式上线欧洲中期天气预报中心官网

近日,华为云盘古气象大模型已经正式上线欧洲中期天气预报中心官网。这个模型可以免费提供未来10天全球天气的预测结果,无论是全球天气预报员、气象爱好者还是普通公众,都可以在官网上查看。盘古气象大模型是基于AI方法的天气预测模型,它具有优势和巨大潜力。欧洲中期气象中心(ECMWF)还发布了盘古大模型与欧洲数值模式的对比测试报告,结果显示盘古大模型在精度和极端天气预报方面都表现出优势。站长网2023-07-31 15:40:460000高效率、有结果地花钱,正成为直播电商生意增长的新关键

2023年,学会花钱对品牌、商家很重要。5月9日,在2023快手电商引力大会上,面对到场的千余电商品牌、商家,快手商业化内循环及流量业务负责人孔慧格外强调了商业化的增量价值。“我们想从商业化的角度思考,如何能够帮助品牌、商家激活行业增量,驱动经营增长。”站长网2023-05-12 14:00:560000博主开发短视频自动化框架ShortGPT 3个月浏览量超70万

日前,一博主在reddit发视频介绍了自己开发的短视频自动化框架ShortGPT,并分享了自己在3个月内获得70万次观看的经验。ShortGPT是一个用于自动化内容创作的强大框架。它简化了视频创作、素材获取、语音合成和编辑任务的过程。站长网2023-07-21 22:05:380005谷歌限制AI助手Gemini回答与选举相关问题

近日谷歌宣布,其新的AI对话助手Gemini在今年举行重要选举的国家,将被限制回答与选举相关的查询。该公司解释说,这是"出于对如此重要话题的高度谨慎"。当被问及有关总统候选人、政党等选举因素的问题时,Gemini现在将推荐用户转而使用谷歌搜索。即便是一些较为中性的问题,如"如何登记投票"也将得到同样回复。站长网2024-03-13 09:34:570000谷歌Pixel Buds Pro耳机发布:支持蓝牙超宽带技术、31小时续航

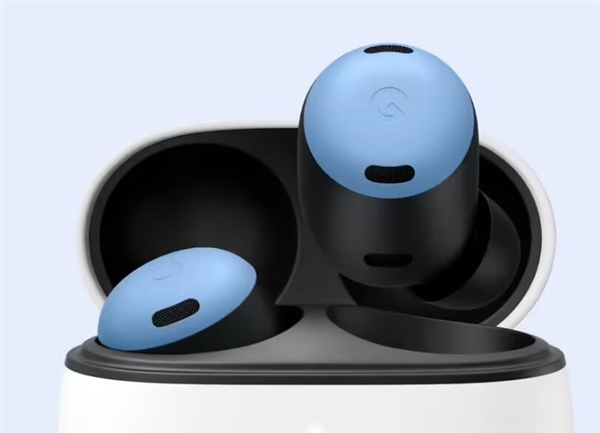

快科技10月5日消息,谷歌发布了新款PixelBudsPro耳机,售价为199.99元(约合人民币1460元)。外形方面,新款耳机采用胶囊设计,拥有海岸蓝、瓷器白、珊瑚红、炭黑、雾蓝、柠檬草黄六种配色,并且保留了谷歌的G”标志。同时,PixelBudsPro耳机依然保留了减压通风孔设计,除了缓解耳朵的压力,可还帮助用户避免在长时间使用时出现眩晕现象。站长网2023-10-05 09:14:580000